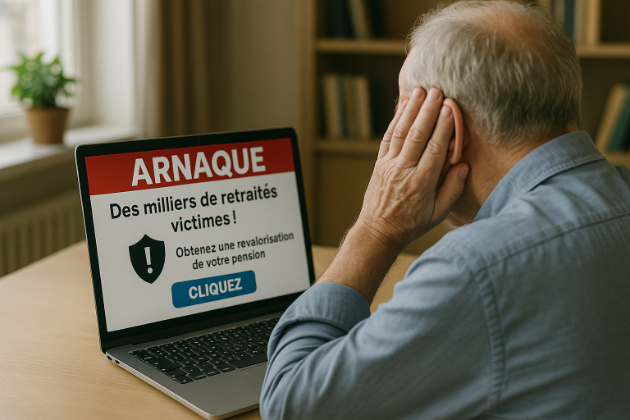

Ces dernières semaines, une nouvelle vague d’escroquerie cible les retraités via des sites et articles falsifiés générés par intelligence artificielle. Ils promettent une “revalorisation exceptionnelle” ou un “bonus rétroactif de pension”, mais seulement si l’action est accomplie avant une date limite imminente. Cette urgence trompeuse pousse à cliquer, communiquer coordonnées bancaires ou personnelles… avant même de réaliser que c’est une supercherie.

Derrière ces faux contenus convaincants, la supercherie va souvent plus loin : contact après coup pour proposer des placements douteux ou soutirer des données sensibles. Parallèlement, d’autres arnaques moins high-tech déguisées en “conseillers d’assurance retraite” incitent à rappeler des numéros surtaxés ou à fournir des informations privées.Non seulement aucune revalorisation miraculeuse n’existe, mais l’Assurance retraite ne sollicite jamais ce type de démarche hors de votre espace personnel sécurisé.

Conseils pour éviter l’arnaque

- Connectez-vous uniquement via votre espace personnel officiel sur lassuranceretraite.fr – jamais en cliquant depuis un lien dans un e‑mail ou un article.

- Ne cédez pas à l’urgence : méfiez-vous des messages indiquant que “c’est maintenant ou jamais”. Prenez le temps de vérifier.

- Jamais d’informations personnelles ou bancaires par e‑mail ou téléphone, surtout via un numéro surtaxé : l’Assurance retraite ne les demandera jamais.

- Vérifiez l’URL du site (https, domaine officiel), et méfiez-vous des contenus trop bien rédigés ou trop beaux pour être vrais.

- En cas de doute, contactez directement l’Assurance retraite via le 39 60 (numéro officiel) ou votre caisse régionale.

Source : Ouest-france