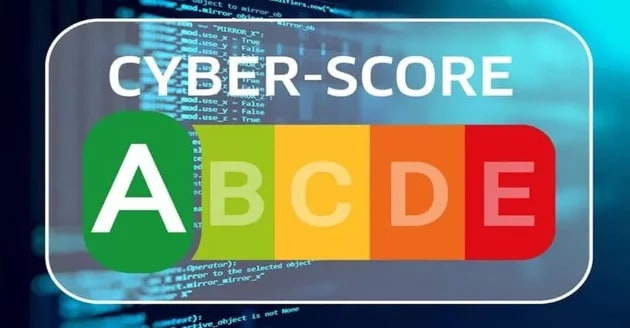

Après le Nutri-Score, voici le Cyberscore ! Le gouvernement vient de promulguer une loi qui imposera bientôt aux grandes plateformes numériques, aux messageries instantanées et aux sites de visioconférence les plus utilisés de renseigner les internautes sur le degré de sécurité de leurs données. Le texte est encore très général, au gouvernement de décider des modalités d’application. Pour l’heure, on ne connaît pas encore le nom des sites et plateformes concernés (qu’un décret listera), ni les critères qui entreront dans le calcul du Cyberscore (ils seront définis par un arrêté)….

Lire l’article sur Quechoisir.org

… ou sur le site du Sénat